みなさん、こんにちは!

ブリュの公式ブログ.netにお越しいただきまして、ありがとうございます。

このサイトでは、ITについて特化したサイトを運営しています。

今回は、WordPressの代行移転サービスの危険性について紹介します。

実際に、当サイトではWordPressの代行移転におけるFTPアカウントなどの流出が原因とみられるサイバー攻撃を受けました。

当サイトは、約1年間、

で運営をしていたのですが、サーバー表示速を向上させようと、別のレンタルサーバーへの移転を検討していました。そして、移転先の候補としたレンタルサーバーには、WordPressの代行移転サービスがありました(代行費用は約10,000円/サイト)。

レンタルサーバー会社を信用し、試しに利用してみたのですが、結果的に大規模なサイバー攻撃を受けて、ブログが1週間以上停止する大惨事を招いてしまうことになりました。

※ここでは、WordPress代行移転サービスを利用したレンタルサーバー会社名は伏せます。

※レンタルサーバー会社が悪いのではなく、WordPressを代行移転した業者が悪質だったからです。

具体的には、

- セキュリティ関係の設定が削除されていた

- SEOが壊滅的な状態にされていた

という状態です。

時間が過ぎ、移転先となる動作確認期間終了期限終了後の夜に見事サイバー攻撃を受けたという状態に陥りました。

幸いにも異変を感じた段階で、

から自動バックアップデーターの取得を行い、本件とは全く関係ない上で、WordPressの再構築を行っていました。そのため完全復旧を行うことができましたが、もしも判断が数日遅れていたとなると完全復旧は不可能だったでしょう。

他に被害者が出ないように、すべてを紹介していきます。

目次

サイバー攻撃を受けるまでの時系列

まず、サイバー攻撃を受けるまでの状況を時系列で紹介します。

| 日付 | 時刻 | 作業内容や出来事 |

| 2019/9/3(火) | 午前0時過ぎ | WordPressの代行移転を申し込む |

| 2019/9/3(火) | 午後1時ごろ | 事前調査資料に回答する →ドメイン&レンタルサーバーのログイン情報の流出 |

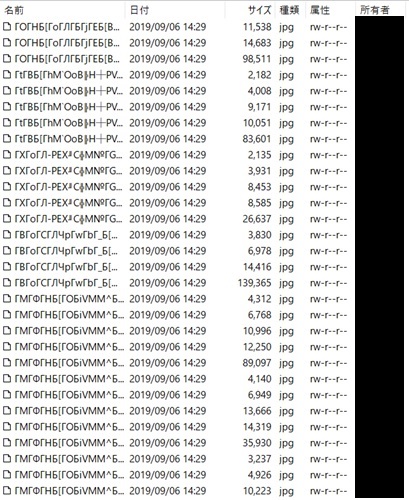

| 2019/9/6(金) | 午前9時ごろ | WordPress代行移転作業の開始(ログインアラートで気づく) ソフトバンクの回線よりログインあり →レンタルサーバー会社じゃない!? |

| 2019/9/6(金) | 午前11ごろ | 移転元レンタルサーバーのFTP情報が必要とメールがくる |

| 2019/9/6(金) | 午後3時ごろ | メールの指示通りにFTP情報を教える |

| 2019/9/6(金) | 午後10時ごろ | 再びソフトバンクの回線よりログイン |

| 2019/9/6(金) | 午後11ごろ | WordPress移転代行の作業完了を確認 |

| 2019/9/6(月) ~2019/9/9(月) |

移転したWordPress内の設定情報が失われていることやセキュリティ設定が削除されていることに気づく。 データベースのログインパスワードが推測されやすく非常に危険な状態を確認 この時点で当ブログの公開を停止 |

|

| 2019/9/8(日) | 移転元となるヘテムルの自動バックアップデーター(9/2分)の取得を依頼 | |

| 2019/9/9(月) | 正確な時刻は不明 | 移転先となるレンタルサーバー会社よりWordPress移転代行作業の完了メールが届く 【動作確認期限は2019/9/11 午後3時まで】と知らされる |

| 2019/9/11(水) | 午後3時 | 動作確認期限となる |

| 2019/9/11(水) | 午後8時ごろ | マルチドメインにて運営していた別のWordPressブログでサイバー攻撃発生 旧サーバー内のデータ汚染も確認 →バックドアを仕掛けたか? |

| 2019/9/13(金) | 正確な時刻は不明 | WordPress代行移転時に教えたYahoo!メールのアカウントで不正アクセス発生 |

| 2019/10/10(木) | ブログの完全復旧 |

このように、見事なタイミングで不正アクセスを受けています。

セキュリティに関しては万全を尽くしていましたので、考えられる原因はWordPressの代行移転業者にFTPアカウントなどを教えたことが原因としか思えません。

また、

- セキュリティ関係の設定がすべて削除されていた

- 動作確認期限を過ぎた夜にサイバー攻撃を受けている

- 立て続けにYahoo!アカウントまでもが被害を受けている

これらの複合的要因により、頼んだ業者がほぼ黒だろうなと、察しは尽きます。

なお、サイバー攻撃において犯人を特定することは限りなく不可能です。

IPアドレス程度しかわからず、IPアドレスから住所などの個人情報の割り出しは、警察などが動かなければ不可能です。

さらには、プロキシサーバーを通してIPアドレスを偽装するほか、ネットカフェなどを利用してサイバー攻撃を行えば、もはや特定は不可能です。

損害が生じても泣き寝入りになることは確実ですから、しっかりとバックアップデータを取得して、いつでも復活できる体制にしておきましょう。

そして、完全にブログを復活させて、「お疲れさまでした!」と、サイバー攻撃者をねぎらい、同時にしっかりと煽ってあげるのが、最も最善かつ最大の武器となります。

WordPressの代行移転に必要な情報

ブリュの公式ブログ.net(for IT)では、IT系の情報を発信するサイトとして、セキュリティに関しては非常に力を入れています。

しかし、WordPressの代行移転に関して、次の情報を公開する必要がありました。

- 移転元レンタルサーバーのログインIDとパスワード

- 移転元レンタルサーバーのFTPアカウント情報

- 移行先レンタルサーバーのログインIDとパスワード

- ドメイン管理サービスのログインIDとパスワード

- WordPressのログイン情報

自分のブログを守る上での要となるすべての情報を教える必要があります。

もしも、WordPressの移転業者に悪意ある人物がいて、サイト上に仕掛けを施されていたら、どれだけ対外的なセキュリティが高くても、意味を成しません。

自分から外堀を埋めに行くような愚かな行動です。

はい。

当時の私自身は、非常に愚かでした・・・

レンタルサーバー会社のプロが移転するから大丈夫は大間違い・・・!

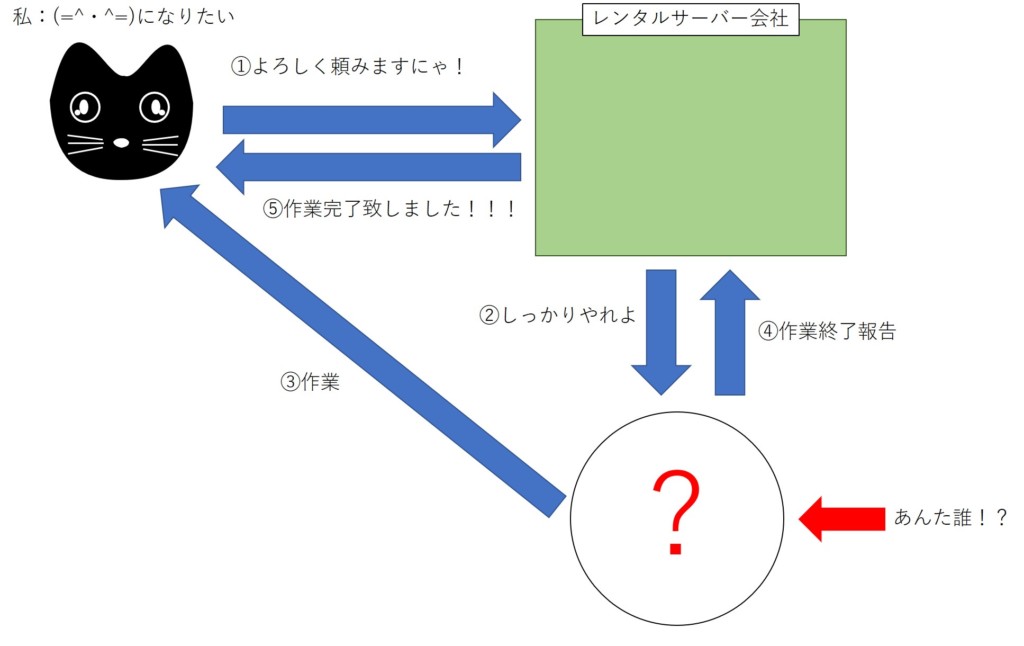

本当にレンタルサーバー会社の社員なのか?

レンタルサーバーのWordPress移転代行サービスには、口をそろえて、「弊社の社員が担当となり、WordPress引越しのプロが丁寧に作業します!」という趣旨を書いています。

これって、違いますよ。

確かに何かしらの契約がある弊社の社員ではあるのでしょうが、正社員かどうかは分かりません。

ここまで疑うのにも明確な理由があり、IPアドレスがレンタルサーバー会社のものではなかったのです。

WordPressには公開ページと非公開ページがある!

WordPressを運営している方ならわかると思うのですが、今皆さんがご覧いただいている記事はすべて公開ページです。

公開ページということは、検索結果にも表示されますし、世界中の誰が閲覧しても全く問題ない部分となります。

むしろ、どんどん見てもらってアクセス数が増えないと困るページです。

一方で、記事を書く際には、管理ツールとなる管理者権限でしか閲覧できない部分があります。

WordPressにおける管理ツールは、wp-adminディレクトリ以下の、一般には公開できない、パスワードで保護されている空間となります。

セキュリティ上、非公開ページではログイン履歴を取得しています!

WordPressのセキュリティ上、不正アクセスを素早く検知するために、パスワードで保護された非公開ページでは、ログイン履歴の取得を行っています。

というよりは、そもそもパスワードで保護されており、第三者は一切立ち入り禁止の領域なので、WordPressに不正アクセスされていなければ、ログイン履歴は私のIPアドレスだけになっています。

※ログインIPアドレスの取得は、SiteGuardプラグインで簡単に設定できます。

※WordPressを利用しているならセキュリティにおいて必須のプラグインとなります。

何が言いたいのかというと、WordPress移転作業当日には、移転作業をする人が私のWordPressにログインするわけです。

つまり、WordPressの移転作業を行う人のIPアドレスを確認することができるわけです。

しかし、WordPressにログインしてきたIPアドレスは、レンタルサーバー会社のIPアドレスではありませんでした。

完全に個人のIPアドレスです。

個人を特定できない範囲で書くなら、ソフトバンクの回線からアクセスされていたというぐらいでとどめておきましょう。

※IPアドレスは持ち主の検索ができます(参考:CMAN ドメイン/IPアドレスサーチ)

つまりですね、結局委託か下請けなんですよ。

レンタルサーバー会社のパソコンからログインされていれば、ちゃんと表示されますから。

FTP情報やWordPressログイン情報を世界中に広める危険性

結局、WordPressの移転代行を申し込むと、FTP情報やWordPressのログイン情報、ドメイン管理サービスのログイン情報を、どこの誰かもわからない第三者に公開することになります。

何度も書きますが、本当にレンタルサーバーの正社員の方が作業を行うのなら安全です。

レンタルサーバー会社の社員の方を疑っているのではありません。

IPアドレスから判定するに、完全に外部の人が移転作業を行っています。

こんなことが初めからわかっていればWordPressの代行移転なんて頼まないのですが、多くの方が知らない事実ではないでしょうか?

WordPressの移転代行を検討しているなら、今すぐにやめてください。

どこの誰かもわからない人に、FTPのアカウント情報を教えますか?

常識で考えればわかる話です。

セキュリティとSEOが壊滅的になる

さて、実際にWordPressの移転作業の結果を紹介します。

本当にひどいです。

WordPressの代行移転を申し込み、コンビニで1万円程度を支払いました。

そして、FTPアカウント情報を教えるなどという情弱で愚かな行為を行い、いざ、WordPressの移転作業当日です。

移転終了後に確認したWordPressは、あまりにも無残でした。

作業料金を支払った上にサイトが破壊されるなんて、こんな滑稽な話はないでしょう。

セキュリティ関係が破壊されている

WordPressの重要ファイルとなる、wp-config.phpや、wp-login.phpなど、第三者からのアクセスが望ましくないファイルに対しては、.htaccessファイルによって、アクセス制限を行います。

つまり、部外者がアクセスをすると、403を返すような記述を行うわけです。

これらWordPressのセキュリティに関する細かい設定が、すべて削除されていました。

さらに、データベースのパスワードはというと、これがまた貧弱。

データベースにアクセスするときなんて滅多にないんだから、普通は予測できないランダムな文字列を設定するでしょう。

パスワードなので書くことはできないのですが、あまりにもひどかったです。

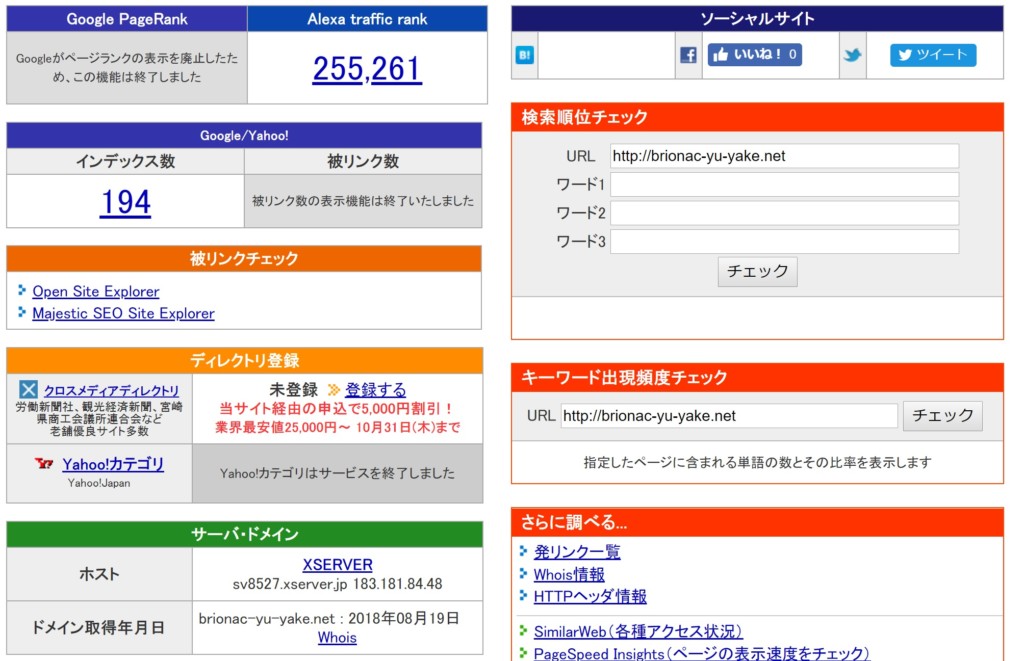

Alexa Traffic Rankが20万位台という当サイトが、サイバー攻撃者の餌になるところでしたよ。

(SEOチェキ!調べ)

SEOが壊滅的になる

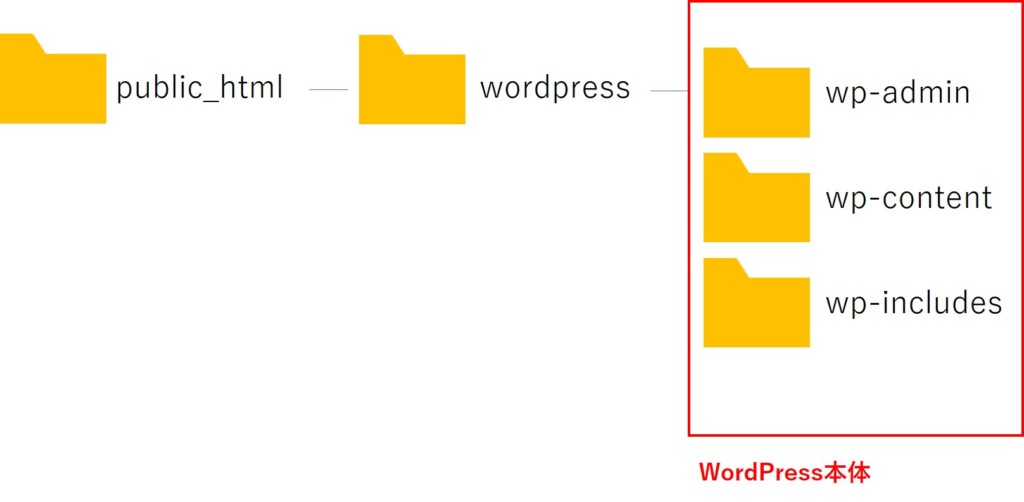

移転したWordPressを確認したのですが、WordPressの設置階層がドメイン直下に変更されていました。

当ブログでは、WordPressをドメイン直下ではなく下層ディレクトリに配置しています。

何でわざわざWordPressを下層ディレクトリに配置しているのかというと、

- WordPressのセキュリティとして多少の効果がある(気持ちの問題が大きい)

- WordPressのシステムファイルがフォルダにまとめられるので誤操作が少ない(これが重要)

などがあります。

WordPressの代行移転を頼むと、これがわざわざドメイン直下に移動していたんですよ。

具体出来には、ドメイン直下に、

- wp-adminディレクトリ

- wp-contentディレクトリ

- wp-config.php

- wp-login.php

などがバラバラと散らばっている状態です。

イラストで説明すると分かりやすいでしょうか。

サーバー環境としての一例として、

- 公開ディレクトリ名がpublic_html

- WordPress移転前が、wordpressディレクトリ内にWordPressの本体を設置

していたとします。

それが、WordPressの代行移転後には、次の構成になっていました。

たかが一階層かもしれませんが、これって、SEOが壊滅する重要な問題です。

理由としては、WordPressの画像URLは、

- WordPressのシステム設置ディレクトリ/wp-content/uploads/年/月/画像名

となります。

ここで、WordPressのシステム設置場所が一階層前に出るのですから、Googleがインデックスしている画像データーがすべて404になるのがわかりますか?

仮に、example.comのドメインで、WordPressをwordpressディレクトリ下に設置していたとしましょう。

移転前の画像のURLは、

- example.com/wordpress/wp-content/uploads/年/月/画像名

となります。

移転後には、

- example.com/wp-content/uploads/年/月/画像名

となります。

Googleのクローラーからすると、今までの画像のURLが見事に404になりますよね。

また、Googleで画像検索をして流入してくる場合にも、404が返る等、SEOが壊滅的被害を受けています。

保証されるのはWordPress本体の動作だけ

結局、WordPressの移転代行サービスで保障されるのは、WordPressの本体の動作だけです。

SEOやセキュリティに関しては管轄外となります。

ホント、物は言いようですよねぇ・・・

意図的にブログを破壊している!?

気になったことがもう一つ、意図的にブログを破壊している部分が見えました。

そもそも、既存のサイトをそのまま移転させれば一番不具合が少ないのに、わざわざWordPressの設置デイレクトリを変更しているわけです。

WordPressの設置ディレクトリの変更って、意外と手間のかかる作業です。

例えば、WordPress本体は自身の設置場所を認識しておく必要があり、その内容は「設定」→「一般」にある、WordPressアドレスに記載されています。

そして、WordPress設置アドレスの設定値と、実際のWordPressの設置アドレスが異なれば、WordPressは正常に動作しなくなります。

そして、登校している各々の記事の画像URLのパスも変更しないといけません。

したがって、

- WordPressの設置場所の移動

- WordPresの設定値の変更

- 記事内の画像URLの変更

を無断で行っていることになります。

特に、WordPressアドレスと記事内の画像URLは、データベースに書き込まれている情報です。

つまり、データベースの設定値も当然ながら書き換えが行われていることになります。

言うなれば、データベースが改変されていることになります。

さらに、既存の記事に関しては、WordPressの階層変更により、画像のリンクがすべてリンク切れになります。

画像のリンク切れ等の規則的な変更については、Search Regexなどの一括変換プラグインを使えば一瞬で修正できるのですが、そういう問題ではないですよね。

わざわざ変更する必要のないものを変更しているんですよ。

しかも手間暇かけて。

実際のサイバー攻撃の例

そして迎えたWordPress移転作業の動作確認期限日。

今日の夕方までに動作確認をしてくださいねと、レンタルサーバー会社からメールも来ますが、放置して、別のサーバーで復旧作業を行っていました。

すでにブリュの公式ブログは危険性を感じていましたので、サイトを非公開状態にしていましたし、もう関係のないメールでした。

また、WordPress代行移転を頼んだレンタルサーバー上には、マルチドメイン機能を利用して運営していた別のWordPressサイトが稼働中でした。

そして夜になり、確認してみると、見事にサイバー攻撃を受けていました。

なんとですね、当ブログの動作確認期限終了後の夜に、すべての画像名がアラビア語で書き換えられる事案が発生しました。

ウイルスの混入は確認していませんが、立派にサイトが破壊されていたわけです。

さぞ楽しかったでしょうねぇ・・・

残念ながら、完全復活を果たしているので、「攻撃お疲れさまでした」と、讃えてあげることにしましょう!

褒めると成長しますからね。多分。

推測:どんな手段でサイバー攻撃を行ったのか?

WordPressが攻撃を受けたわけですが、どんな手段で攻撃を行ったのかについて推測をしておきます。

WordPressにバックドアを仕掛けたか?

WordPressにバックドアか何かを仕掛けて侵入した可能性があります。

バックドアとは、一度サーバー内に不正に侵入した際に、次回以降攻撃を行いやすいように攻撃用の入り口を作成しておくことを意味しています。

バックドアは厄介でして、除染を行った後に何度も侵入されますから、根本的なバックドアの除去を行わないと、サイトの復活は不可能になります。

このバックドアに関しての一番の対策は、そもそもの侵入を許さなければ大丈夫です。

一度侵入されると非常に厄介なので、脆弱性対策として、WordPressやプラグイン、テーマは最新のものを利用しましょうというのが、WordPressセキュリティの基本となります。

しかし今回の場合には、そもそもFTPアカウントを教えていることにより、堂々とサーバー内に侵入できている状態になります。

よって、WordPressの移転代行業務を行うことを理由に、バックドアを仕掛けておくことは非常に容易であったといえます。

特に、WordPressの代行移転については、1週間程度の動作確認期間が設けられており、この間に不具合が生じると、サポート対象となり、不具合を修正してくれます。

つまり、作業中にサイバー攻撃を行っても意味がありません。

サイバー攻撃を行うなら、サポート期限が過ぎたタイミングで攻撃を行う必要があります。

したがって、後ほど攻撃するためにバックドアを仕掛けたと考えれば、筋が通るでしょう。

それで、サポート期限終了日の夜に一気に改ざんをしたと。

見事です・・・

公開ディレクトリへの不正なPHPコードの挿入

あとは、不正なPHPコードを忍ばせていた可能性もあります。

これもある意味バックドアといえるのかもしれませんね。

PHPを動かすときのトリガーを考えていただきたいのですが、WordPressなどのPHPは、アクセスされた際に実行されます。

アクセスをされたときにPHPが動作するということは、当ブログ内の公開ディレクトリ、例えば

- テーマディレクトリ

- 画像ディレクトリ

- そのほか、パスワードで保護されていないディレクトリ

など、第三者がアクセス可能なディレクトリに、ファイル名を改変するPHPを忍ばせておき、攻撃者がそのURLにアクセスすれば、不正なPHPを実行させることが可能になります。

サイバー攻撃を受けたサイトについては、保存していますので、今後検証し、どのような不正なファイルが設置されていたのかを探ってみようと思います。

具体的な復旧作業

ここまで実際の被害を説明しましたが、ここからは具体的な復旧作業です。

こうなると、汚染の可能性があるデータというのは、

- 旧サーバー内のデータ

- 移転先としたサーバー内のデータ

- バックアップ用サーバー内のデータ

となります。

特にバックアップ用サーバー内のデータが汚染の可能性があるのは痛かったです。

可能性は低かったのですが、移転元サーバー、あるいは移転先サーバーの乗っ取りが行われていたとするならば、バックアップサーバーへの攻撃経路が残っていたからです。

よって、手持ちで信用できるデーターがなかったのが復旧を遅らせた最大の原因です。

なんとかして正常なデータを取得しようと考えていたところ、旧サーバーとなる

が、Webデータを過去7日、データベースを過去14日間のデータを、別サーバーでバックアップで保存しているということで、これを利用することにしました。これによって、FTPアカウントを教える前のデータを抜き出すことが可能になり、完全復旧を果たしたということです。

ブログのダウンタイムが1か月近くに及んだこと、およびバックアップデーターの復旧手数料が数万円単位で出費になりましたが、勉強代として良しとしましょう。

改めまして攻撃者の方、お疲れさまでした。

完全復旧後の対策

余談ですが、完全復旧後には脆弱性を生む可能性のある機能をすべて停止、およびセキュリティの強化を行いました。

お問い合わせフォームの廃止

例えば、当サイトでは、お問い合わせフォームの設置を行っていましたが、入力フォームは脆弱性を生み出す可能性があります。

※あくまでも可能性の領域ですが、いまだに狙われている可能性を考えると危険度が増します。

よって、訪問者様にはご不便をおかけしますが、お問い合わせフォームについては一時的に無効化しました。

今後は別の方法でお問い合わせフォームの設置を行います。

IPアドレス制限の強化

IPアドレスによる制限を最大限に強化しました。

これで、

- 万が一ログインパスワードの流出

- 脆弱性をついた管理者権限の乗っ取り

が行われても、WordPressにログインすることは完全に不可能になります。

同時に、FTP接続に関してもIPアドレス制限を行い、許可しているIPアドレス以外からは一切アクセスできない設定としました。

WAFの設定の見直し

さらに、レンタルサーバーにおいてのWAFも再確認し、抜けのないようなセキュリティを行っています。

WAFはPHPなどの脆弱性を狙う攻撃を防ぐものです。

セキュリティを行っていても、100%安全はあり得ません。

ゼロデイ攻撃のリスクは常に残ります。

ゼロデイ攻撃を防ぐためにも、コンテンツを邪魔しない範囲で、WAFを最大限に効かせておきましょう。

まとめ

ここまで、WordPressの移転代行サービスは危険であるということについて紹介してきました。

例えレンタルサーバー会社が提供しているWordPress移転代行サービスであっても危険です。

利用は控えましょう。

他サイト様では、「レンタルサーバー会社が提供しているWordPress移転代行サービスを信用できずに、誰を信用するんだ?」という趣旨を書かれているものもあります。

これについては、ごもっともな意見です。

ですが、前提条件として、本当にレンタルサーバー会社が行うサービスなのかが重要です。

今回の私の件のように、下請けか何かよくわからない第三者に委託している可能性も十分にあるので、基本的に疑てかかった方が良いです。

もう凝りました。

今後一切、WordPressの代行移転サービスなんか利用しません。

追記:自力で移転できないならまずはスキルアップから

WordPressnの移転に関しては、リスクが伴います。

また、サーバー特有の仕様によって、予期せぬエラーが発生する可能性もあります。

だから、プロに任せて安全に移転してもらおうと考えてしまうことはよく理解できます。

しかし、仮に安全に移転できたとして、その後のトラブルシューティングはご自身で行えるでしょうか?

自力でWordPressの移転ができないということは、トラブルシューティングが行えないということです。

その時は有料で第三者にトラブルシューティンgぬを依頼することになるのでしょうが、新たな問題として、その第三者を信用できるのかという問題が生じます。

よって、WordPressというシステム自体が手におえないツールとなっている可能性があるので、今後のためにもしっかりとスキルアップを行いましょう。

使いこなせないツールやサーバーは、ブログが巨大化した後にリスクが大きいです。